![]()

PRESENTACIÓN DEL BLOQUE

InformátIca y comunIcacIonesdIgItales

Contenidos del bloque:

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes Tema 2: Escritura de textos según la técnica mecanográfica Tema 3: Técnicas de soporte al usuario

1

Ofimática, proceso y tratamiento informático de la información

![]()

El mantenimiento de nuestro equipo de trabajo es básico si queremos obtener los resultados deseados en su utilización. Engloba tanto el hardwarecomoel software.

GEAD

Es necesario conectar y configurar todos los dispositivos y actualizarlos a las diferentes mejoras que van proporcionando sus fabricantes. Además, al no trabajar nuestro equipo de forma aislada sino conectado con el exterior, será fundamental que tengamos a punto las conexiones a redes así como los elementos que protegen la información y el buen funcionamiento del sistema.

AD/AF

orGanización de los sistemasinformáticosdela empresa

DS

Según la RAE, un sistema es “un conjunto de cosas que, relacionadas entre sí ordenadamente, contribuyen a un determinado objeto”. En este sentido, un sistema infomático es aquel conjunto de elementos necesarios para utilizar aplicaciones informáticas.

TODO SISTEMA INFORMÁTICO SE COMPONE DE TRES PARTES:

SMIX

Hardware: los componentes electrónicos, también conocidos como la parte física del ordenador. Engloba todas las piezas físicas que componen nuestra computadora (como, por ejemplo, el procesadorolasmemorias).

Software: es la parte virtual. Se considera software tanto al sistema operativocomo alasaplicacionesque utilizamos.

Usuarios: tanto los usuarios del sistema como los que lo crean y mantienen.

![]()

identificación de las herramientas

![]()

de software para trabajar la información: textual, numérica, datos, presentaciones multimedia, imáGenes, audio yvídeo

![]()

Las aplicaciones ofimáticas son los diferentes programas, instrucciones y reglas informáticas de las que disponemos para poder ejecutar las diferentes tareas en un ordenador. Vamos a centrarnos en los programas orientados al desarrollodetareasenunaoficina

(paraelaborarcartas, implementar presentaciones multimedia o diseñar plantillas para la realización de cálculos).

La más conocida de todas es Microsoft Office. Sin embargo, cabe destacar también que, actualmente, las diferentes

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

empresas apuestan por un software libre, ya que son diferentes programas informáticos que pueden ser utilizados y modificados libremente para cualquier fin.

También se utilizan mucho las aplicaciones ofimáticas en la nube, las cuales permiten trabajar sobre un mismo documento desde diferentes equipos informáticos. Zoho y Google Docs son algunos ejemplos.

Así, el paquete informático suele disponer de distintos programas que nospermitenrealizarlasdiferentestareas:

![]()

Programas de tratamiento de texto: para todo lo rela- cionado con el formato de escritos, cartas y demás. Por ejemplo,

Word.

![]()

![]()

Hojas de cálculo: para todo lo relacionado con los números y facilitar así la gestión económica de la empresa, como

Excel.

![]()

Gestor de bases de datos:

•

![]()

informaciónempresarial. Porejemplo,

para almacenar la

Access.

![]()

![]()

Presentaciones multimedia: para presentar cualquier tipo de producto o servicio de manera novedosa y diná- mica, como eselcasode PowerPoint.

![]()

y sonido | : | para | todo | lo | relacionado | con | la | edición | de |

Software de tratamiento de imagen, vídeo

imágenes, creación de vídeos o la implementación de sonido. Por ejemplo, Photoshop (imagen), Premiere (vídeo) o Audacity (sonido).

Ofimática, proceso y tratamiento informático de la información

![]()

![]()

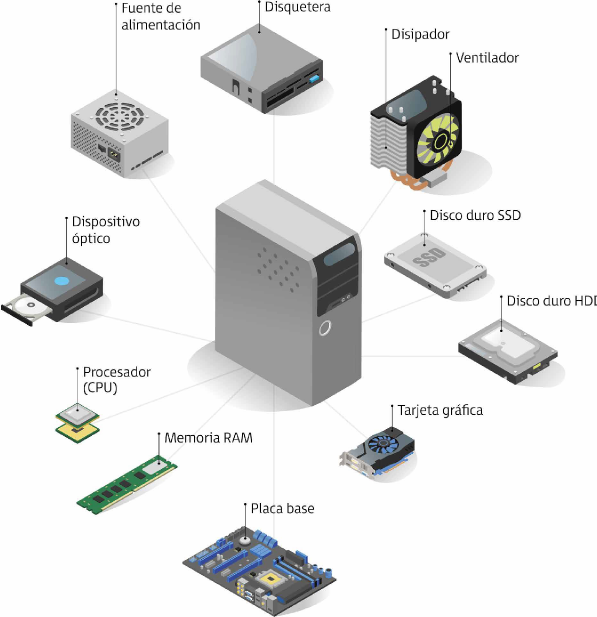

elementos de un equipo informático: componentes del

GEAD

equipo, periféricos y accesorios

Se entiende por hardware todo elemento tangible de un ordenador quepermitesufuncionamientoysuuso.

AD/AF

En primer lugar, encontramos los componentes. Este es el tipo de hardware que permitirá hacer funcionar el ordenador. Generalmente, sin uno de estos componentes no podremos encender el ordenador o hacerlo funcionar correctamente.

![]()

SMIX

DS

CPU (unidad central de proceso) o procesador: es el elemento más importante y de él depende la capacidad de procesamiento, medida en GHz. Un procesador que trabaja a 4 GHz es capaz de realizar 4 x 109 operaciones por segundo (cuatro mil millones de operaciones en un segundo).

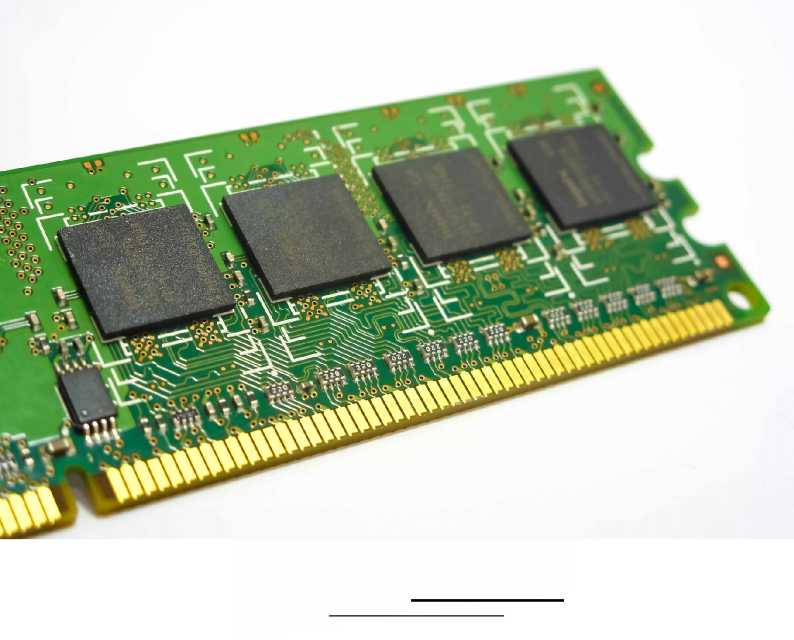

Memoria: permite almacenar datos e instrucciones y puede distinguirse entre la memoria

RAM (random access memory) y la memoria ROM

(read only memory).

La primera es una memoria reutilizable. Aquí se cargan los programas cuando los ejecutamos.

Podemos tener varios programas ejecutándose a la vez. Además, cuanto más grande sea esta memoria, más rápido se ejecutarán los programas.

Al cerrar el ordenador, todos los datos contenidos en esta memoria se pierden y de esta manera se dispondrá al completo de toda la memoria RAMaliniciar una nueva sesión.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

En cuanto a la memoria ROM, no se borra aunque desconectemos el ordenador y no la podemos utilizar para almacenar nuestros datos o los programas instalados en el ordenador.

Su función es despertar el PC. Cuando pulsamos el botón de encendido, ysin hacer nada más, veremos que aparecen:

unos mensajes en la pantalla,

se escuchanciertossonidos,

seiluminanalgunosledsdel tecladoydel ratón,

elcursorcambia de aspecto, etcétera.

Eso es porque en la memoria ROM están grabadas las instrucciones necesarias para poner a punto el equipo y que lo podamosutilizar.

![]()

![]()

Placa base:tambiénconocidacomoplacamadreoplaca principal (motherboard), es una tarjeta de circuito impreso a la que se conectan ciertos componentes como

discos,

impresoras,

teclados,

tarjetas gráficas

y una gran variedad de conectores

(puertos USB, de red, monitores, altavoces, auriculares, etcétera).

![]()

Fuente de alimentación:

todos los

![]()

dispositivos que necesitan consumir energía eléctrica para su funcionamiento senutrendelafuentedealimentación.

Por este motivo, tienen diferentes conectores de salida para adaptarse a todosloselementosqueconsumenenergía.

Si la fuente de alimentación falla, el ordenador no se enciende y no funcionará nada.

![]()

AD/AF

DS

GEAD

Ofimática, proceso y tratamiento informático de la información

SMIX

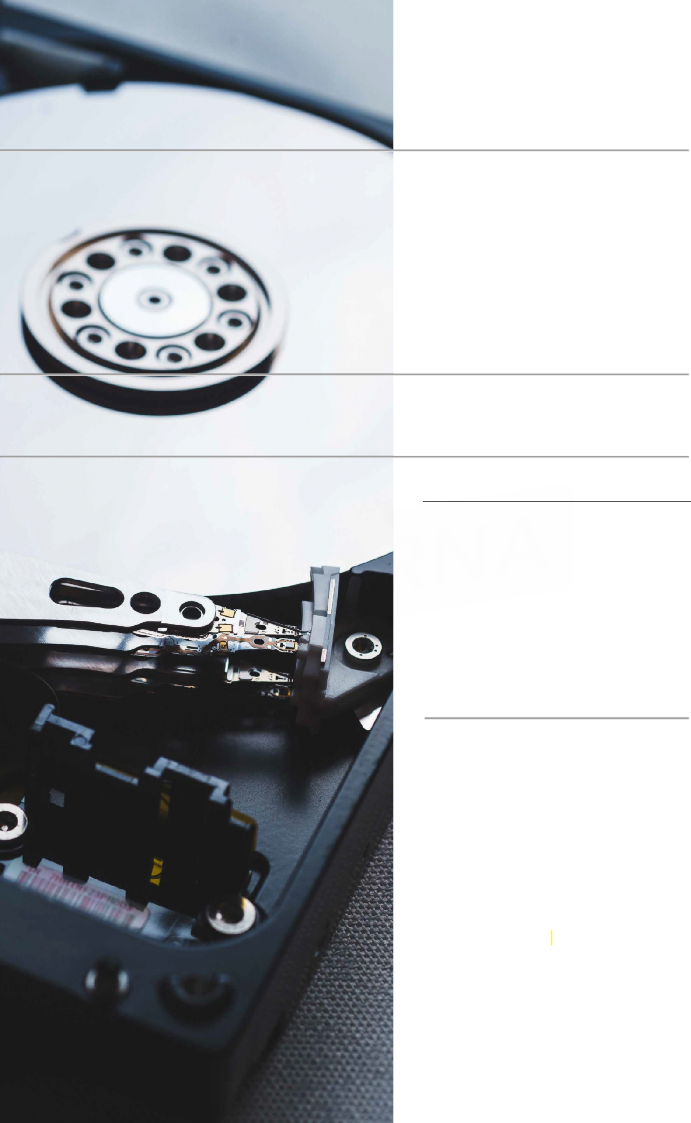

Disco duro (HDD): es el sistema de almacenamiento principal del ordenador. Por lo general, contiene el sistema operativo, los controladores del hardware, programas instalados ydatos del usuario.

-> La capacidad se mide en Gb (gigabyte = 1.000 millones de bytes o caracteres)

o en Tb (terabyte = un billón (1.000.000.000.000) de bytes o caracteres).

![]()

En términos aproximados, podríamos decir que un disco duro de 1Tb podría almacenar la letra a un billón de veces.

La tecnología actual ofrece en el mercado el llamado disco sólido (SDD), con tiempos de acceso mucho más reducidos que los discos duros tradicionales.

La velocidad del sistema estará condicionada por la velocidad de la CPU, la capacidad de memoria RAM y el tiempo de acceso al disco duro.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimientobásicodeequipos,aplicacionesyredes

22

Unidades CD/DVD/BD: permiten almacenar externamente una gran cantidad de datos.

Ventilador y disipador: el disipador se colocaencontactofísicoconlaCPU, la cual, debido a la gran cantidad de operaciones por segundo, alcanza temperaturas muy elevadas y es necesario reducirla.

Esto se consigue con el disipador, que, al estar en contacto con la CPU, hace que se produzca un intercambio de temperatura debido principalmente al material utilizado y a la gran cantidad de superficie de intercambio con el aire. Además, el ventilador colocado sobre el disipador elimina rápidamente el exceso de temperatura.

Tarjeta gráfica: se encarga de traducir todos los datos proporcionados por los diferentes componentes en información visual.

Por otro lado, encontramos otro tipo de hardware:

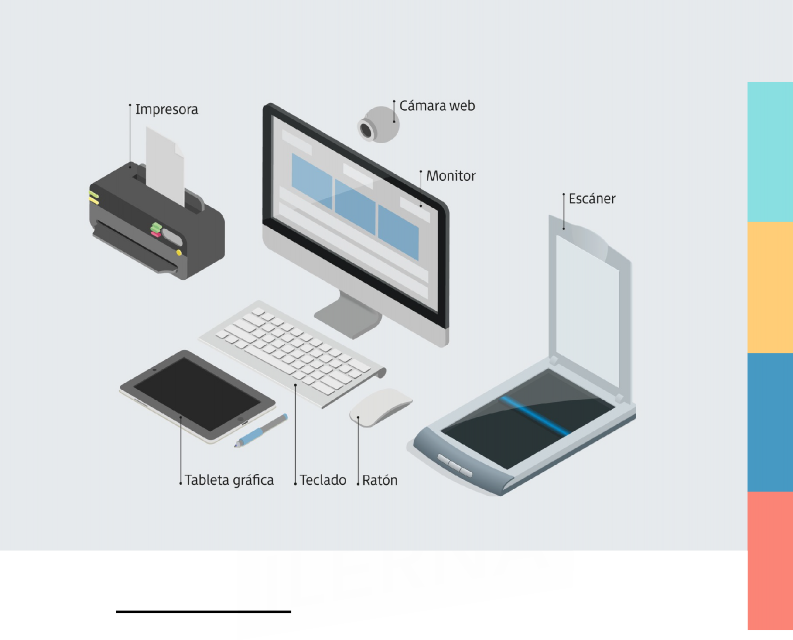

los periféricos. Estos sirven para poder utilizar el ordenador. Es decir, si no disponemos de un periférico, podremos encender y hacer funcionar el ordenador, pero seguramente no podremos utilizar algunas de sus funciones. Por ejemplo, podríamos encender el ordenador aunque no tuviéramos un teclado, pero no podríamosintroducirtexto.

Para el trabajo ofimático necesitaremos los siguientes periféricos básicos para poder elaborar documentos:

Monitor: se encarga de presentar los datos al usuario en combinación con la tarjeta gráfica. Existe en el mercado una amplia gama de tamaños. Sin embargo, para obtener una mayor nitidez, debemos fijarnos en la resolución, que es el número de píxeles que puede ser mostradoen pantalla.

El píxel es la unidad mínima de representación gráfica (un punto). Si un monitor presenta una resolución de 800 x 600, contará con 480.000 pixeles para formar una imagen.

La resolución full HD tiene 1920 x 1080.

Ofimática, proceso y tratamiento informático de la información

AD/AF

SMIX

DS

GEAD

representan los principales

periféricos de entrada de información. Resultan imprescindibles para realizar un trabajo ágil.

Tenemos la posibilidad de que sean alámbricos (con cable) o inalámbricos, a través de conexión por ondas. Estos últimos, aunque tienen la ventajadeevitarcablesporencimadelamesa detrabajo, tienen el inconveniente de que necesitan unafuente de energía o pila yson más pesados de utilizar.Conviene tener pilas de repuesto, ya que, cuando se agotan, el teclado queda inutilizado.

También encontramos otros periféricos que no son tan necesariosalahora derealizaruntrabajoofimáticobásico:

![]()

![]()

Escáner: convierte un documento físico en información digital, ya sean textos, imágenes, etcétera.

![]()

![]()

Impresora: convierte la información digital en documentos físicos.

![]()

![]()

Cámara web: permite capturar vídeo o imágenes a través de una cámara conectada al ordenador. Se suele utilizar para la emisión en línea.

![]()

![]()

mediante un lápiz óptico. Generalmente, es utilizado para eltratamiento deimágenes.

1.1.3. elementos de software: proGramas

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

privados y libres, confiGuración,

aplicaciones y usos esenciales

El software es el elemento intangible de un ordenador que contiene instrucciones y reglas para poder ejecutar las diferentes tareasdeunordenador.Sedivideentresgrandes categorías:

![]()

Software del sistema: es el sistema operativo. Administra los recursos del hardware y controla las tareas del ordenador. Por ejemplo, Windows.

![]()

![]()

Software de aplicación: son los programas que permiten realizar a los usuarios diferentes trabajos como redactar escritos, hacer cálculos, mostrar vídeos, etcétera. Es el caso de Microsoft Word.

![]()

![]()

Software de programación: utilizado por los programadores con numerosos lenguajes de alto y bajo nivel. Por ejemplo, Eclipse.

Ofimática, proceso y tratamiento informático de la información

![]()

A continuación, podemos detallar las características de las distintas licencias de software que existen en el mercado actualmente:

![]()

GEAD

Software libre: se basa en la distribución de un código fuente junto con el programa. Aunque estemos hablando de software libre, no nos referimos a que sean siempre gratuitas. Este tipo de licencia nos ofrece las siguientes libertades:

AD/AF

A la hora de utilizar un programa con cualquier pro- pósito.

Para estudiar el funcionamiento del programa y adaptarlo a las diferentes necesidades.

A la hora de distribuir copias.

Para mejorar un programa y que quede guardado para poder ofrecerla a los demás.

![]()

Software de propietario (privado):

DS

•

![]()

aquellas licencias en las que los usuarios tienen limitadas las posibilidades de uso, la modificación o, incluso, la distribución. En este caso,elcódigofuentenoestádisponibleparaelusuario y, por tanto, cualquier modificación de este la tendría que realizar elprogramador.

SMIX

Software de fuente abierta: para poder distribuir un programa con este tipo de licencia se deben cumplir una serie de normas:

Su distribución ha de darse de forma libre y adjuntando el código.

Se puede modificar y/o realizar programas derivados, pero es necesario cambiar la versión o incluso el nombre. A estos software nuevos no se les puede modificar la licencia quetraenoriginariamente.

![]()

![]()

![]()

![]()

Software de dominio público: se trata de software de ac- ceso totalmente gratuito y de uso libre. Es parecido al tipo anterior, pero, en este caso, los derechos son públicos.

Hemos visto anteriormente qué son las licencias libres. A continuación, vamos a citar algunos de los subtipos dentro de estas:

Licencias copyleft: debe referenciarse el autor.

Licencias semilibres: permiten uso, copia o cualquier operación, pero siempre sin ánimo de lucro.

Licencias freeware: permiten su distribución gratuita, pero no su modificación.

Licencias shareware: permiten su distribución gratuita con limitaciones, ya sea de funciones (no poder usar una determinada herramienta) o temporales (treintadías

Tiposdelicencias de pago y libres

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

gratuitos). Para poder usar el programa completo sin ninguna limitación, se deberá pagar una licencia.

![]()

Licencias educativas: son gratuitas para cualquier centro o escuela que utilice el programa para su proceso educativo, aunque a cambio tienen restricciones defuncionalidades.

1.1.4. instalación y desinstalación

de proGramas. especificaciones

técnicasen elprocesode instalación

La instalación es el proceso en el que se crean las carpetas y archivos necesarios dentro de nuestro ordenador para poder utilizar un software. Es un procedimiento sencillo que debemos seguir paso a paso para un resultado exitoso.

Antes de comenzar el proceso de instalación de cualquier aplicación, es conveniente que evaluemos qué versión vamos a instalar. Lo que sí es recomendable es desinstalar aquellas versiones anteriores antes de proceder a la instalación de una nuevaparaasíevitarqueseproduzcan posibles errores.

La mayoría de los programas exigen unos ciertos requisitos mínimos para poder utilizarlos. Para conocer las espe cificaciones técnicas de nuestro ordenador tenemos las siguientes opciones:

Equipo > Propiedades.

Mediante el panel de control: Panel de control > Sistema

![]()

> Mantenimiento sistema.

Las características que más se suelen requerir son las siguientes:

Memoria RAM, procesador y espacio de disco duro.

Recursos gráficos, tarjeta de vídeo, etcétera.

Sistemas operativos adecuados.

Determinar si la aplicación va a trabajar con múltiples usuarios o no.

Una vez vistas las características, podemos comenzar con el procesodeinstalación, enelquese deberánseguirlos pasos (estos variarán en función de la versión del programa que vayamosainstalar).

A nivel genérico, podemos determinar los siguientes pasos comunes:

1 | Descargar el software o introducir el CD/DVD. |

2 | Introducir una clave si es un programa de propietario. |

3 | Elegir la ruta donde se instalará. |

4 | Escoger los diversos componentes que queremos que se instalen de manera adicional. |

5 | Reiniciar el ordenador para aplicar correctamente los cambios. |

Ofimática, proceso y tratamiento informático de la información

SMIX

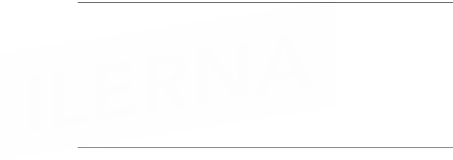

actualización del software

Las actualizaciones son revisiones o paquetes de servicios que suelen corregir o incluir alguna función nueva en un programa.Sonmuyimportantes, yaque el área de las nuevas tecnologías está en continua evolución y cambio, por lo que los programas se deben de adaptar a las nuevas necesidades que vayan surgiendo, así como corregir los errores que puedan tener.

Los desarrolladores de los sistemas operativos, al conocer la importancia que tienen estas actualizaciones, ofrecen un servicio para buscar, descargar e instalar automáticamente las actualizaciones de aquellos programas que se tengan instalados.

En el caso de Windows, este servicio se llama Windows Update. Para el caso de los sistemas operativos Mac OS, se dispone de un apartado en la App Store para las actualizaciones.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

necesidades de los entornos de explotación

Una vez vistos los requisitos para instalar el software ofi- mático, debemos elegir qué programas o qué componentes vamos a necesitar y cuáles no, sobre todo atendiendo a motivos de almacenamiento y para no sobrecargar el equi- po informático con software innecesarios.

Además, actualmente Microsoft Office requiere de una suscripción mensual o anual, y dispone de diferentes pla- nes de precios. Esto significaque,sivamosatrabajarcon un software de propietario, no solo deberemos escoger en función de los motivos expuestos anteriormente, sino que también podremos ahorrar dinero si adquirimos un plan que contenga únicamente los programas que se vayan a utilizar.

En función de las diferentes necesidades, deberemos escoger un paquete u otro:

Trabajo de oficina básico: necesitaremos tener instalado,almenos,

unprograma de procesamiento de textos,

uno de presentaciones multimedia y

un software de hoja de cálculo.

De esta manera podremos redactar los documentos más básicos, generar datos, realizar operaciones o presentar los informes de una manera más dinámica, entre otrasacciones.

28

Gestión de datos: en otras ocasiones, deberemos manejar una cantidad grande de datos, como, por ejemplo, datos de clientes, trabajadores, inventarios, etcétera. Para estos casos debemos tener instalado un programa de gestión de bases de datos, pues nos permitirá tener todos los datos organizados y ordenados.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

necesidades de los entornos de explotación

Una vez vistos los requisitos para instalar el software ofi- mático, debemos elegir qué programas o qué componentes vamos a necesitar y cuáles no, sobre todo atendiendo a motivos de almacenamiento y para no sobrecargar el equi- po informático con software innecesarios.

Además, actualmente Microsoft Office requiere de una suscripción mensual o anual, y dispone de diferentes pla- nes de precios. Esto significaque,sivamosatrabajarcon un software de propietario, no solo deberemos escoger en función de los motivos expuestos anteriormente, sino que también podremos ahorrar dinero si adquirimos un plan que contenga únicamente los programas que se vayan a utilizar.

En función de las diferentes necesidades, deberemos escoger un paquete u otro:

Trabajo de oficina básico: necesitaremos tener instalado,almenos,

unprograma de procesamiento de textos,

uno de presentaciones multimedia y

un software de hoja de cálculo.

De esta manera podremos redactar los documentos más básicos, generar datos, realizar operaciones o presentar los informes de una manera más dinámica, entre otrasacciones.

28

Gestión de datos: en otras ocasiones, deberemos manejar una cantidad grande de datos, como, por ejemplo, datos de clientes, trabajadores, inventarios, etcétera. Para estos casos debemos tener instalado un programa de gestión de bases de datos, pues nos permitirá tener todos los datos organizados y ordenados.

Ofimática, proceso y tratamiento informático de la información

GEAD

Tratamiento audiovisual: es habitual que, por las diferentes necesidades de ex- plotación, necesitemos algún software de tratamiento gráfico, ya sea de imagen, vídeo o sonido, para poder generar material para las redes sociales, catálogos de una empresa, etcétera.

AD/AF

confiGuración y

adaptación del

software en la empresa. componentes

y complementos delas aplicaciones

DS

A pesar de que el software de propietario, como el de Microsoft Office, no ofrece capacidad alguna para editar su código, sí que dispone de algunas opciones que se pueden configurar y personalizar, lo que ayudará a adaptar el software a la empresa. Entre estos elementos, encontramos:

herramientas:

Personalización de la barra de

SMIX

los programas suelen disponer de una opción para configurar las herramientas que queramos que sean visibles o no, o que se encuentren como acceso directo. Esto permite a la empresa configurar las herramientas que se encontrarán en un primer plano, generalmente, lasmásusadas.

Generación de plantillas o

estilos | por | defecto | : | también | podemos |

dejar creadas plantillas con una determinada estructura o un diseño específico, unificando así todos los documentosque se creen.

Un complemento es una funcionalidad que añade órdenes personalizadas y nuevas características a los programas para mejorar su productividad.

Estas funcionalidades dependen de las aplicaciones que tengamos instaladas. Por ejemplo, si tenemos un procesador de textos, un complemento podría ser un nuevo diccionario para el idioma chamicuro, hablado por una tribu peruana del Amazonas.

Por lo general, al instalar los programas también se instalan algunos complementos, pero no todos, siendo posible instalarlos más tarde.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

diaGnóstico y resolución de problemas

Muchas veces, los problemas relacionados con el software ofimático están causados por los formatos y las versiones.

Versiones del software: cuando instalamos una nueva versión de software, la nueva versión es capaz de recono- cer los archivos generados con versiones anteriores, pero no al revés.

Por ejemplo, el formato de ficheros que utiliza Word de MS Office en su versión 10 es la extensión .docx, mientras que la extensión que utiliza la versión 97 es.doc. Si creamos un fichero con la versión 10, no podremos leerlo en un ordenador que tenga Word 97, aunque sea del mismofabricante, porque el formato utilizado en la versión 10 no existía cuando salió al mercado la versión 97. De todas formas, tenemos algunos remedios para conseguir compatibilizar versiones. Para solucionar el problema anterior, estando en la versión 10 solo tendremos que especificar que queremos guardar el archivo como versión Word 97, aunque a veces se pueden perder ciertos complementos que han incorporado las nuevas versiones.

Formatos de archivo: también podemos encontrar dficultades cuando queremos editar un archivo de texto creado con otra aplicación informática. Podemos probar con exportar o importar diferentes formatos y comprobar el resultado. Para textos que tienen pocos atributos, como negrita, subrayado, color, etcétera, normalmente no tendremos demasiados problemas para incorporarlos. Pero, si hemos creado efectos con complementos específicos, como degradados, atributos artísticos de texto, tablas personalizadas y otros, seguramente la conversión del formato de archivo no se realizarácorrectamente.

![]()

GEAD

Ofimática, proceso y tratamiento informático de la información

ponte a prueba

En el caso del sistema operativo de Windows, ¿qué programa lleva a cabo las actualizaciones de dicho software?

AD/AF

Windows Update.

App Store.

Software Updater.

En la personalización, configuración y adaptación de un software a la empresa,

¿qué entendemos por complemento?

DS

Páginas web que utilizamos como complemento a nuestro uso de unprograma.

Funcionalidad que añade órdenes personalizadasynuevascaracterísticasalos programasparamejorarsuproductividad.

SMIX

Ninguna de las respuestas anteriores es correcta.

conexión, desconexión,

optimización del espacio de almacenamiento, utilización de periféricos

En primer lugar, debemos tener en cuenta dos conceptos fundamentalesenelámbitodelacomunicacióndigital:

Conexión: proceso en el cual se realiza un enlace entre dos o más elementos de un sistema. Por ejemplo, la co- nexión de la memoria RAM con la placa base permite el funcionamiento de la primera.

![]()

Desconexión: proceso inverso a la conexión en el que se deshace un enlace entre dos o más elementos de un sistema. Por ejemplo, si se quita el ratón del ordenador se está realizandounadesconexióndelperiférico.

En cuanto a la optimización del espacio de almacenamiento una de las primeras medidas que se pueden tomar es la conexión de espacios de almacenamiento extra. Por ejemplo, es recomendable el uso de un disco duro externo para guardar información no esencial del sistema, como

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

fotografías, documentos, vídeos, etc. Asimismo, se reco- mienda utilizar dos discos duros internos, uno SSD para el sistema operativo y programas importantes, y otro HDD para información no esencial.

![]()

No solo se puede recurrir a la conexión de más discos de almacenamiento, también se aconseja, para optimizar el espacio de almacenamiento, seguir las siguientes recomendaciones:

Todos los archivos de peso considerable se deben intentar enviar a un disco duro externo, así como también los archivos que lleven mucho tiempo sin utilizarse o abrirse.

![]()

Se deben evitar los archivos duplicados, ya que su re- dundancia disminuirá el espacio de almacenamiento y aumentará la carga de archivos.

![]()

Hayquedesinstalartodoslosprogramasquenoseutilicen.

Algunos sistemas operativos pueden generar copias de seguridad automáticas. Así, es recomendable borrar todas aquellas copias que sean antiguas.

La papelera de reciclaje sigue ocupando espacio en el disco duro. Es por ello que es importante vaciarla fre- cuentemente, ya que no sirve de nada borrar un archivo si no se elimina de este lugar.

Los sistemas operativos suelen generar ficheros temporales. Estos son archivos de configuraciones de ciertas tareas que luego no se vuelven a usar más. Existen programas que permiten limpiar estos archivos temporales.

32

Se debe evitar crear cuentas de usuario adicionales si no se van a utilizar, ya que cada cuenta dispondrá de un espacio de almacenamientoenelsistemaoperativo.

AD/AF

GEAD

Ofimática, proceso y tratamiento informático de la información

SMIX

DS

documentación de las incidencias en el proceso de implementación y resolución de problemas de implementación

Es bastante importante ofrecer asistencia a las diferentes incidencias que puedan surgir con la ayuda del software de control y mediante la monitorización de equipos.

Gestión de incidencias

Todos los sistemas que trabajen con aplicaciones informáticas deben ser objeto de un mantenimiento con idea de evitar, entre otras cosas, posibles averías e incidencias.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

Es conveniente que esta fase de mantenimiento la realicen los propios departamentos específicos para la resolución de incidencias de aquellas empresas desarrolladoras de software. Deben poseer un centro de atención al usuario (CAU) para llevar un orden y poder atender las consultas de los usuarios (dispone de herramientas físicas y lógicas).

Cuando se trabaja utilizando asistencia remota, las inciden- cias pueden llegar por correo electrónico o vía telefónica o telemática.

En cualquiera de los casos, a la hora de resolver incidencias, debemosseguirunprotocolodeactuaciónqueconstede:

Recepción y documentación de la incidencia.

Asignación detareas.

Resolución deincidencia.

Cierre.

realización de inventarios

Los inventarios son procesos que se basan en la recopilación de la información. Resultan muy útiles a la hora de comprobar la compatibilidad con las instalaciones nuevas y para conocer los componentes hardware y software por si hubiera que realizar algún cambio. Para esto podemos utilizar plantillas que ya están diseñadas para tal fin basadas en documentos de texto, hojas de cálculo o bases de datos.

Algunos de estos programas son: Everest! o Aida64.

ponte a prueba

¿Cuáldelossiguientesprogramasnos permite realizar inventarios de nuestros componentes hardware y software?

Ofimática, proceso y tratamiento informático de la información

AD/AF

SMIX

DS

GEAD

reGistro de incidencias

Las incidencias deben formar parte de un registro en el que va a quedar constancia todo lo sucedido hasta el momento. Este registro puede estar en papel o en algún soporte in- formático, y la resolución de la incidencia se puede llevar a cabo por varios o por un único técnico.

Este REGISTRO DE INCIDENCIAS debe tener algunas características como: |

Tipo y número de incidencias.

Fecha y hora de la incidencia.

Persona que la notifica.

Técnicos asignados.

Descripción.

Medidas correctoras.

Estado de la incidencia: pendiente, asignada, resuelta…

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

sistemas operativos:

tipos,permisos,usuariosy confiGuración

Entendemos por sistema operativo el software encargado de poner en marcha un ordenador garantizando su correcto funcionamiento. Además, se sitúa de intermediario entre el usuario y el hardware. Tiene las siguientes funciones:

![]()

Controlar los componentes físicos del ordenador, el proceso dealmacenamientodedatosytodotipodeapli- caciones.

Configurar los componentes del ordenador.

Comunicar un ordenador con otros.

Administrar los procesos y recursos.

Recuperación deerrores.

Existen diferentes formas por las que se pueden clasificar los sistemas operativos. Una de ellas es por la cantidad de procesos que pueden gestionar:

![]()

Monotarea: solamente mantienen un proceso en ejecu- ción yrealizan las tareas secuencialmente.

![]()

![]()

Multitarea: permiten ejecutar varios procesos a la vez. Otraclasificaciónespor elnúmero de usuarios:

![]()

Monousuario: solamente un único usuario trabaja con unsoloordenador,comoenelantiguosistemaDOS.

![]()

Multiusuario: varios usuarios trabajan de manera si- multánea, como en la mayoría de los sistemas operativos actuales.

![]()

Entre los sistemas operativos más conocidos, tenemos:

DOS: significa sistema operativo de disco (en inglés, disk operating system). El más conocido es MS-DOS, creado por la compañía Microsoft. Hoy en día, prácticamente no se usa.Noesunentornográficoynonecesitaratónpara su utilización. El usuario debe tener conocimientos mínimos parausarlo.

Ofimática, proceso y tratamiento informático de la información

![]()

GEAD

Windows: es el sistema operativo de propietario (de pago) de Microsoft. Es el sistema más extendido de to- dos los que hay, tanto en ordenadores domésticos como corporativos. Trabaja con un entorno gráfico bastante intuitivo de usar. Por ser el más extendido, también es el más vulnerable a los ataques cibernéticos.

OS/2: creado por IBM, con pocas aplicaciones disponibles.

AD/AF

Mac OS: es el sistema operativo de los ordenadores Ma- cintosh. Sistema muy amigable y eficaz, creado por Apple Computer Inc.

DS

Linux: clon gratuito del sistema operativo de red Unix. Está mantenido por la comunidad, lo que hace que la ac- tualización y mejora del sistema sea rápida y continúa. Existen múltiples distribuciones, como Ubuntu, Debian y Fedora, entre otras. Dispone de herramientas de seguridad y de administración de redes muy avanzadas.

En un sistema operativo multiusuario podemos permitir que trabajen diferentes personas, las cuales podrán iniciar su sesión con un usuario y contraseña personalizados. No todas las personas necesitan tener acceso a todos los programas, y menos a aquellos que pueden modificar el funcionamiento delsistema. En cada equipopodemos es- tablecer usuarios con diferentes permisos:

Administrador:esunusuarioespecialconderechospara crear o eliminar otros usuarios, dar o quitar permisos a estos usuarios e instalar o desinstalar programas.Tiene el control total del sistema.

Usuarios locales: tienen denegados o restringidos ciertos permisos para impedir que se pueda alterar la configuración del sistema o dañarlo.

Invitado: no puede configurar ni modificar el equipo.

ponte a prueba

¿Cómo denominamos a un sistema operativo que permite ejecutar varios procesos a la vez?

Monotarea

Multitarea

Varitarea

¿Qué sistema es exclusivo de ordenadores de Apple?

Windows

OS/2

Mac OS

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

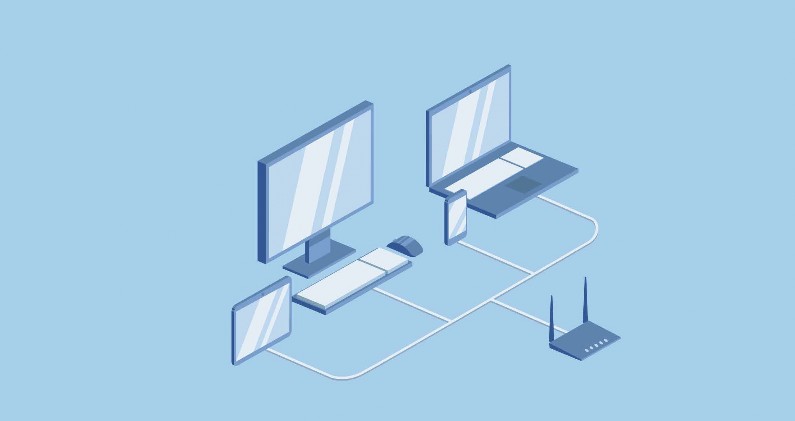

Una red es un conjunto de equipos informáticos y software conectados entre sípormedio dedispositivosfísicosque envían y reciben información con la finalidad de compartir recursos y ofrecer servicios. El fin de una red es interconectar los componentes hardware, y, por tanto, las computadoras individuales a los equipos que ponen los servicios en la red, los servidores, utilizando el cableado o tecnología inalámbrica.

ordenadores clientes y ordenadores servidores

Para que una red pueda funcionar, se necesita de, al menos, dos ordenadores: uno que cumpla la función de servidor y otro la de cliente. Generalmente, la estructura de una red suele ser de un servidor y varios equipos clientes conectdos aél.

Servidor: son los equipos informáticos principales que van a gestionar todo el hardware de la red, administrarán los accesos a ella (como los usuarios, los permisos, etcé- tera), así como distribuirán servicios entre los diferentes equipos

clientes.

Clientes: son los equipos informáticos que van a solicitar al equipo servidor acceso a su red y a sus servicios.

tipos de redes

Ofimática, proceso y tratamiento informático de la información

GEAD

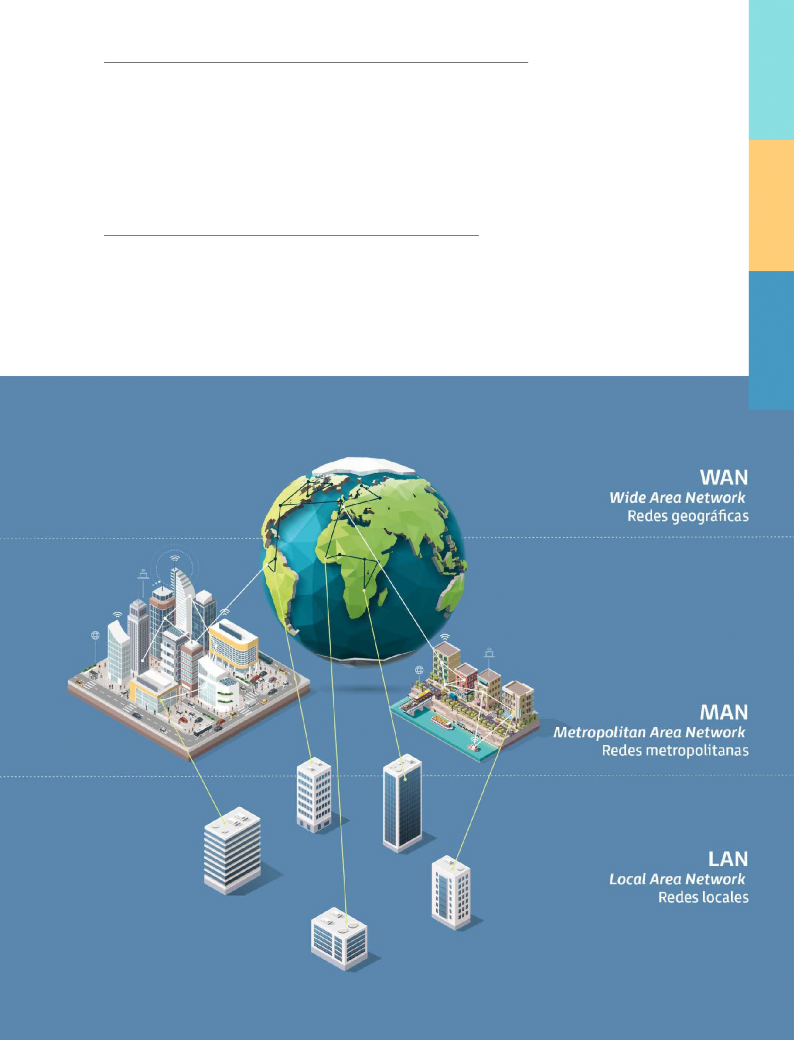

En FUNCIÓN DE LA DISTANCIA, encontramos las siguientes tipologías de red:

LAN (local area network): es una red que se limita a un área especial relativamente pequeña, tal como un cuarto, un solo edificio, una naveo un avión.

AD/AF

MAN (metropolitan area network): consiste en una red de alta velocidad (banda ancha) que da cobertura en un área geográfica más extensa que un campus, pero, aun así, limitada. Por ejemplo, una red que interconecte los edificios públicos de un municipio dentro de la localidad por medio de fibra óptica.

39

DS

WAN (wide area network): son redes informáticas que se extienden sobre un área geográfica extensa utilizando medios como satélites, cables interoceánicos, internet, fibras ópticas públicas, etcétera.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

![]()

![]()

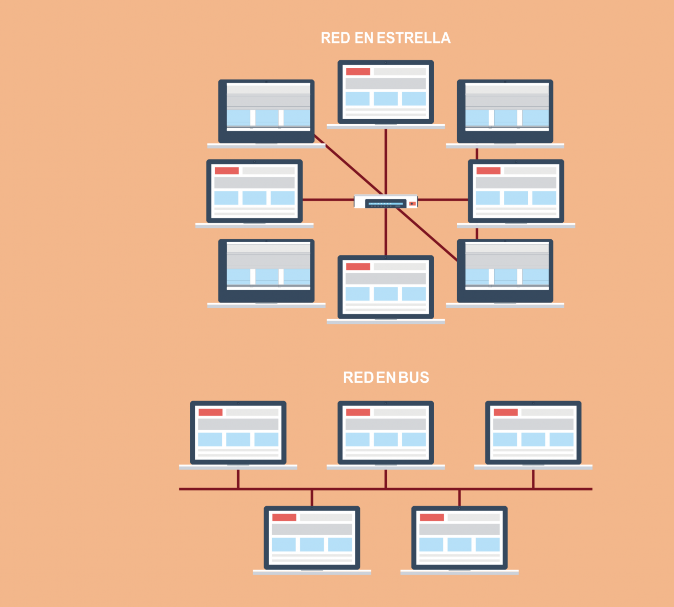

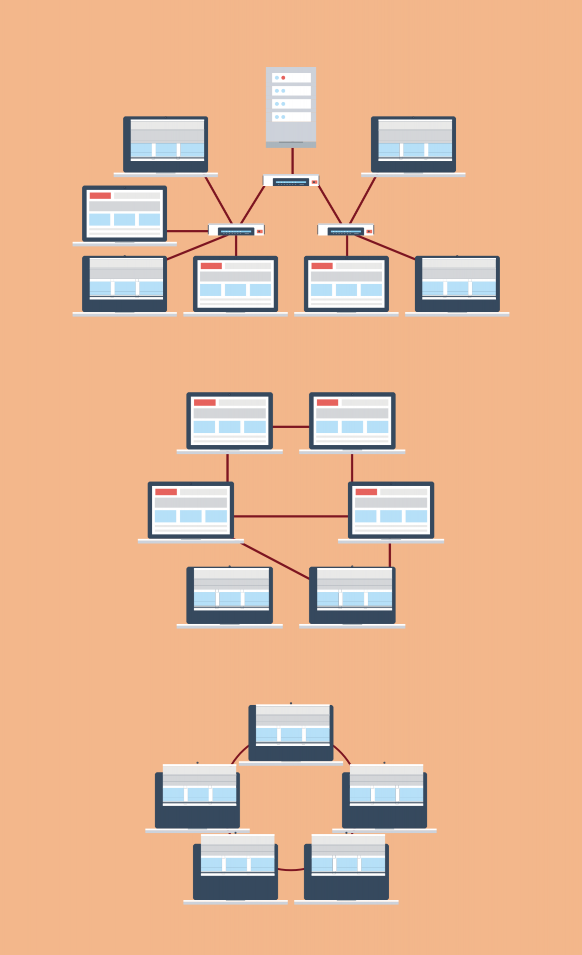

Por su ESTRUCTURA (topología), las redes pueden ser:

Topologías de red

En estrella: las estaciones están conectadas directamen- te aun puntocentralytodas lascomunicacionesse han de hacer necesariamente a través de este.

En bus: se caracteriza por tener un único canal de co- municaciones (denominado bus), al que se conectan los diferentes dispositivos.

![]()

En malla: cada nodo está conectado a todos los otros.

En árbol: es una conexión jerárquica. Los nodos están colocados en forma de árbol. Es parecida a una serie de redes en estrella interconectadas, salvo en que esta no tiene un nodo central.

En anillo: cada estación está conectada a la siguiente y la última está conectada a la primera.

![]()

Ofimática, proceso y tratamiento informático de la información

AD/AF

GEAD

RED EN ÁRBOL

DS

RED ENMALLA

RED ENANILLO

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

Según su grado de autentificación, la red puede ser:

Red privada: es una red que solo puede ser usada por algunas personas y que está configurada con claves de acceso

ponte a prueba

personal.Porejemplo,laredlocaldeunaempresa.

Red de acceso público: una red pública se define como unaredquepuedeusarcualquiera.Esunareddecompu-

¿Qué estructura de red

conectadas directamente a un punto central, a través del cual se han de hacer necesa- riamente todas las comunica- ciones?

tadoras interconectadas capaz de compartir información y que permite comunicar a usuarios sin importar su ubicación geográfica. Por ejemplo, internet.

1.4.3. redes locales: componentes,

confiGuraciones principales,

intercambio y actualización de recursos

Una Red Local (LAN) es una interconexión de varios ordenadores para compartir recursos e intercambiar datos y servicios. Por ejemplo, dentro de una casa podemos crear una red local para que todos los ordenadores de dicha casa compartan archivos o puedan conectarse a una impresora para imprimir.

Para hacer funcionar una red local, se requiere de los si-guientes componentes:

equipo servidor

Un que comparta servicios al

resto de la red.

Equipos clientes

que se conecten al equipo

principal o servidor.

42

![]()

Tarjetas de red: cada estación de trabajo debe contar con una tarjeta red para poder conectarse al resto de equipos.

Ofimática, proceso y tratamiento informático de la información

![]()

GEAD

La comunicación en una red se establece gracias al protocolo de comunicación, que engloba una serie de normas y procedimientos que permiten que los ordenadores hablen entre sí. Podríamos decir que el protocolo sería como el idioma utilizado para que dos personas se entiendan. Por tanto,entoda reddebeexistirunprotocolo,yestedebeser el mismo para todos los equipos.

AD/AF

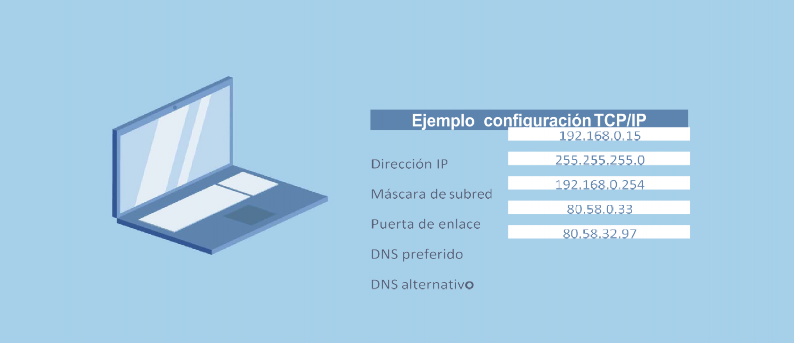

El protocolo más extendido es el TCP/IP, utilizado en la red internet. Para entender un poco más la configuración en una red, debemos conocer los siguientes conceptos:

Servicios y protocolos: para enviar y recibir mensajes son necesarias unas aplicaciones informáticas que ne- cesitan utilizar servicios para funcionar en red. Como ejemplossepuedencitar

![]()

elservicioWorldWideWeb(in- ternet),

DS

el correo electrónico,

la mensajería instantánea

y la telefonía IP.

![]()

Los protocolos representan las reglas de comunicación.

![]()

Protocolo TCP/IP: es el más utilizado en una red in- formática. En realidad, son dos protocolos en uno.

![]()

TCP (protocolo de control de transmisión)

e IP (protocolo de internet).

Dirección IP: es una etiqueta numérica que identifica, de manera lógica y jerárquica, una interfaz (elemento de co- municación/conexión) de un dispositivo (habitualmente, una computadora) dentro de una red que utilice el protocolo IP.

Este número es único y vendría a representar el DNI del ordenador.

43

Está formado por cuatro bloques y cada uno de ellos puede tener valores comprendidos entre 0 y 255.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

1.4.4. conectividad,

sincronización e interacción

Dentro del lenguaje informático, debemos manejar TRES CONCEPTOS:

• Conectividad:

Es la capacidad que tiene un dispositivo o componente de establecer una conexión con otros. Por ejemplo,laconexiónentre la placa base y los diferentes componentes (como la RAM o el disco duro).

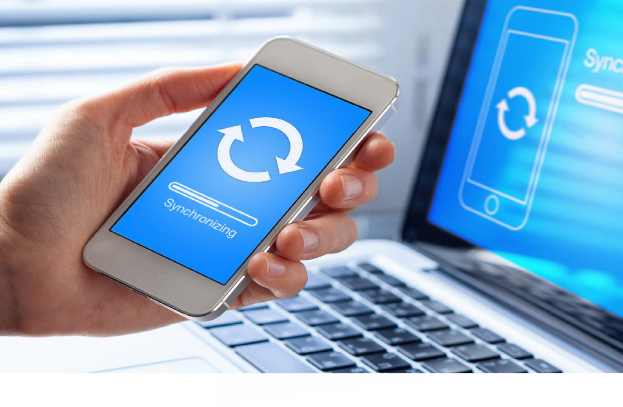

• Sincronización:

Consiste en la capacidad de dos elementos de estar conectados al mismo tiempo y compartir la misma información. Por ejemplo, podemos tener nuestro disco duro vinculado a un servidor en la nubeycualquier modificación que hagamos se reflejará en ambos sitios.

![]()

Interacción:

Se define como la capacidad del usuario de poder usar un sistema y que este le responda de manera recíproca. La mayoría del lenguaje informático se basa en este principio: cualquier simple botón que pulsemos y nos lleve a cualquier lugar implica una acción por parte del usuario (pulsar sobre el botón) y una respuesta de la máquina (ir a un sitio, producir un efecto, etcétera).

seGuridad informática

Ofimática, proceso y tratamiento informático de la información

![]()

GEAD

Hoy en día, debido a todas las acciones que se pueden realizar por la red, el usuario comparte gran parte de su información con otros clientes, la cual se almacena en servidores cuya localización desconocemos. Por eso, las contraseñas, los datos personales, los pagos bancarios o las fotos personales son datos sensibles a los que deberíamos aplicar una serie de medidas de seguridad.

AD/AF

Seguridad pasiva: aquella que se lleva a cabo para mini- mizar los efectos negativos causados por algún usuario, accidente o virus. Por ejemplo, realizar un análisis de virus cuando hay una infección, escanear al completo el sistema para encontrar malware (programas maliciosos) y limpiarlo o desconectar la máquina de la red para evitar contagios hasta

queseencuentrelasolución.

DS

Seguridad activa: aquellas medidas que tomaremos en nuestro día a día. Por ejemplo, utilizar contraseñas fuer- tes o seguras, actualizar el antivirus, utilizar usuarios que no sean administradores,crearcopiasdeseguridad,en- tre otras.

realización de copias deseGuridad del sistema informático de la empresa y de copias de imaGen fija del sistema

Los sistemas informáticos permiten procesar y generar una gran cantidad de información. Con ella, podremos presentar resultados y visualizar datos. Muchas veces, esta información la traspasaremos a papel como medio de intercambio, otras, realizaremos el proceso mediante el envío y recepción de ficheros.

Pero la información que tenemos en nuestros equipos puede quedar inaccesible debido a multitud de causas:

![]()

- error en los ficheros de arranque del sistema operativo,

avería mecánica en los discos duros,

ataquede virus, por ejemplo.

Esta situación es desesperante si no disponemos de copias de seguridad. Son necesarias sí o sí.

De nada servirá crear informes estupendos si después se pierden confacilidad.

Una copia de seguridad consiste en clonar la información de documentos, mensajes de correo electrónico, imágenes, etcétera, en otro medio físico de almacenamiento como puede ser un pendrive, CD/DVD o un disco externo. Esta copia no incluye los archivos del sistema operativo ni los programas de gestión. Por ejemplo, en un programa de nóminas exportaremos todos los datos a un fichero, pero no copiaremos el programa en sí. Por tanto, en este proceso elegiremos los datos que queremos guardar y descartaremos los que no son necesarios.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

Otra modalidad de copia es

LA CREACIÓN DE IMÁGENES FIJAS DEL SISTEMA.

![]()

En este proceso copiamos el contenido de todo el disco tal como se encuentra en ese momento.

Copiamos tanto archivos de datos como archivos de aplicaciones y sistema operativo.

Hacemos una copia exacta del contenido del disco.

En caso de necesitar rescatar la copia, tiene la ventaja de que se instalarán todos los programas, todos los archivos y el sistema operativo.

La desventaja es que ocupará más espacio yse tardará más tiempo en ejecutarla.

Existen diferentes aplicaciones, tanto de

![]()

licencia privada (Acronis para Windows)

como de licencia pública (Clonezilla)

que realizan el proceso.

normas de seGuridad básicas para evitar infecciones por virus y otras intrusiones

Cuando tratamos el tema de los virus informáticos, debemos aplicarunareglade oro: más valeprevenirque curar. No tenemosque dejarvía librea losvirus,sino ponerunaseriede impedimentos para que no infecten nuestros equipos. Para ello, proponemos las siguientes normas básicas que ayudarán a tener nuestro sistemalibredevirus(porelmomento):

Instalar un buen antivirus, antiespía y antimalware (hay algunos muybuenosygratuitos).

Tener el antivirus siempre actualizado. Si no está actualizado, no sirve de gran cosa.

Tener Windows siempre actualizado con las medidas que aumentan la seguridaddelsistema.

No hacer caso a alertas de virus de programas que no hayamos solicitado. Estos avisos son casi siempre una puerta de entrada a malware, troyanos y spyware. Para cerrar la ventana, la mejor forma es desde el Administrador de tareas, conlaopciónFinalizar la tarea.

![]()

Leer con atención las indicaciones del antivirus, antiespías y cortafuegos quetengamosinstalados.

![]()

Ante la primera sospecha de infección, realizar un escaneo a fondo del equipo. Puede que, a esas alturas, ya tengamos el antivirus también infectado.Enestecaso, dan buen resultadolos antivirus online.

No abrir ningún mensaje de correo del que no sepamos su procedencia, niarchivosadjuntos.

Cuando descarguemos algún archivo, lo primero que haremos será escanearlo con el antivirus.

Evitar las páginas con contenido pornográfico y generadoras de claves de activación para programas (piratería informática), pues es fácilqueesténrepletasdevirus.

En resumen, el mejor antivirus somos nosotros mismos, haciendo un uso responsable del equipo y teniendo mucho cuidado con los sitios que visitamos cuando navegamos por internet.

1.5.3. software de seGuridad. tipos e

Ofimática, proceso y tratamiento informático de la información

cortafueGos, entre otros

instalación:antivirus,antiespías,

AD/AF

DS

GEAD

Afortunadamente, disponemos de una gran cantidad de software dedicado a combatir todas las modalidades de virus conocidas. Podemos encontrar tanto programas de licencia propietaria como de libre utilización. A continuación, se describen las diferentes categorías y algunos programas gratuitos:

Antivirus: programas cuyo objetivo es detectar y eliminar virus informáticos. Nacieron durante la década de 1980. Por ejemplo, Avast.

![]()

Antiespías (antispyware): son programas cuyo objetivo es eliminar software espía, más conocido como spyware, como Malwarebytes Anti-malware.

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

Cortafuegos (firewalls): programas diseñados para blo- quear el acceso no autorizado al ordenador, permitiendo solo las comunicaciones autorizadas.

![]()

Por ejemplo, Comodo Firewall Free.

![]()

Antispam: programas orientados a bloquear los e-mail spam o correos basura.

Ejemplo de este tipo de programas sería Mailwasher Free.

1.5.4. identificación de virus y amenazas existentes

Un virus es un programa informático que ocasiona efectos no deseados en nuestros equipos. Estos efectos pueden ser muy variados y dependen de la naturaleza del virus. Mucho se ha escrito sobre quién crea y distribuye los virus informáticos. Lo cierto es que están ahí, esperando encontrar un equipo vulnerable al que poder infectar y propagarse.

Podemos establecer una clasificación según el efecto que producen:

48

Virus residentes: son aquellos que, cuando se ponen en marcha, la primera acción que realizan consiste en comprobar si se cumplen todas las condiciones para atacar (fecha, hora, etcétera). Si, en alguna de las operaciones que realiza el sistema operativo, se trabajase con un archivo ejecutable (programa) no infectado, el virus lo

Ofimática, proceso y tratamiento informático de la información

![]()

infectará. Para ello, el virus se adherirá al programa que infecta, añadiendo su código al propio código del archivo ejecutable (programa).

GEAD

Caballo de Troya: camuflado en una aplicación rutinaria, roba información o altera el sistema del hardware o, en un caso extremo, permite que otro usuario pueda contro- lar elequipo.

![]()

AD/AF

Worm o gusano informático: es un malware que reside en la memoria de la computadora y se caracteriza por du- plicarse en ella sin la asistencia de un usuario. Consume bandaanchaomemoria delsistemaengranmedidahas- ta llegar a colgar el equipo.

Spyware: es un programa espía que consigue información del sistema infectado, como contraseñas, códigos bancarios, etcétera.

DS

Adware: al infectar el equipo, muestra constantemente publicidad,sobretodoenlosnavegadores.

![]()

Phishing: su objetivo es la estafa. Se dedica a pescar datos de usuarios, contraseñas, números de tarjetas de crédito, etcétera, a través de correos electrónicos suplantando la imagen corporativa de una empresa (un banco) para hacer creer que los datos solicitados provienen de fuente creíble.

Keylogger: es un lector de teclado que registra y graba las pulsaciones de las teclas para espiar el equipo, pudiendo robar informaciónconfidencial.

Spam: se corresponde con todos los mensajes no desea- dos que se envían de forma masiva a muchos usuarios con fines publicitarios. Los principales proveedores de correoyciertosantivirus tienencomplementosantispam.

ponte a prueba

¿Qué programas están diseñados para bloquear el acceso no autorizado al

ordenador, permitiendosololas comunicacionesautorizadas?

Cortafuegos

Antivirus

Antiespías

¿Qué tipo de virus es un lector de teclado que registra y graba laspulsacionesdelasteclas para espiar el equipo, pudiendo robar información confidencial?

Adware

Spam

Keylogger

Bloque 1. Informática y comunicaciones digitales

Tema 1: Mantenimiento básico de equipos, aplicaciones y redes

manuales técnicos sobre incidencias informáticas.

protocolos de actuación y reporte a los servicios técnicos informáticos

El manual de uso que aportan las versiones tiene como objetivo explicar las posibilidades de uso que ofrece el software, así como orientar en las posibles incidencias que se puedan producir. En ocasiones, con seguir unos sencillos pasos es suficiente para solucionar los problemas. Otras veces, debido a la falta de costumbre de consultar estos manuales, resulta mucho más cómodo recurrir a internet y buscar soluciones específicas para los problemas que queremos solucionar y, además, tenemos la posibilidad de visualizar mediante vídeos que existen en la red los procedimientos a seguir. Sin embargo, al no estar garan- tizados por los fabricantes, pueden provocar situaciones problemáticas al ser utilizados. Debemos contrastar espe- cialmente la fuente de la información.

![]()

Los protocolos de actuación nos ayudan, en caso de error, a resolver incidencias cuando no contamos con la experiencia necesaria. Nos marcan unos pasos a seguir fácilmente por el usuario. Si no conseguimos resolver el problema, deberemos contactar con el servicio técnico mediante correo electrónico o asistencia telefónica.

![]()

Los reportes a los servicios técnicos son informes que se guardan en un archivo y se envían a los técnicos dando in- formación del error que se ha producido y de su entorno para que puedan identificar posibles fallos defunciona- miento y que así, en nuevas actualizaciones, puedan estar corregidos.

El envío es voluntario.

![]()

empresas de prestación

Ofimática, proceso y tratamiento informático de la información

![]()

GEAD

de servicios informáticos. niveles de descentralización y Garantías exiGidas

Distinguimos tres tipos de empresas en función de la pres- tación del servicio que ofrecen:

AD/AF

Internet: empresas que ofrecen servicios relacionados con internet (como, por ejemplo, alojamiento web, gestión de dominios y de contenidos, foros online, comercio electrónico, buscadores webs o servidores para videojuegos).

![]()

DS

Software: empresas encargadas de desarrollar y mante- ner programas para los diferentes sistemas operativos. Por ejemplo, en el campo del diseño gráfico, encontramos organizaciones cuya función es llevar a cabo los encargos visuales (como los logotipos, los conceptos artísticos, las maquetas de las páginas web, infografías 2D y 3D,etcétera).

![]()

Multimedia: empresas parecidas a las de diseño gráfico que, en este caso, están más enfocadas a lo que requie- re una interacción (como los catálogos interactivos o las presentacionesmultimediaconPowerPoint).

Por otra parte, las empresas de servicios informáticos pue- den tener diferentesnivelesde centralización:

Centralizadas: ofrecen varios servicios desde un mismo panel de control. Por ejemplo, una empresa que ofrece servicios informáticos y también de gestión de alojamiento web, dominios y contenidos desde un mismo lugar.

![]()

Descentralizadas: ofrecen varios servicios, pero en diferentes páginas webs. Siguiendo el caso anterior, la gestión de dominios se haría bajo una página web y la contratacióndel alojamientoweb desde otra.

Además, LAS GARANTÍAS SUELEN ESTABLECERSE

DE LA SIGUIENTE MANERA:

Productos: tienen un margen de dos años.

Servicios: suelen tener un margen de tres meses e incluyen, por ejemplo, reparaciones de productos o com- ponentes.

No obstante, a pesar de que las garantías suelen cubrir estos periodos, hay que demostrar que el producto es defectuoso y que no se ha estropeado como consecuencia del (mal) uso del usuario. En la garantía del producto o servicio suelen venir especificados los términos ycondiciones de esta.